1.def:

通过大规模互联网流量淹没目标服务器或其周边基础设施,以破坏目标服务器、服务或网络正常流量的恶意行为

目标服务器类比作商店;

网络的正常流量类比作顾客;

此恶意行为便相当于让一堆小混混装成正常顾客涌入商店,逛来逛去赖着不走让正常的顾客进不来,或者跟售卖员有一搭没一搭地说话,占用他们的时间,让他们无法正常服务客户

2.principle:

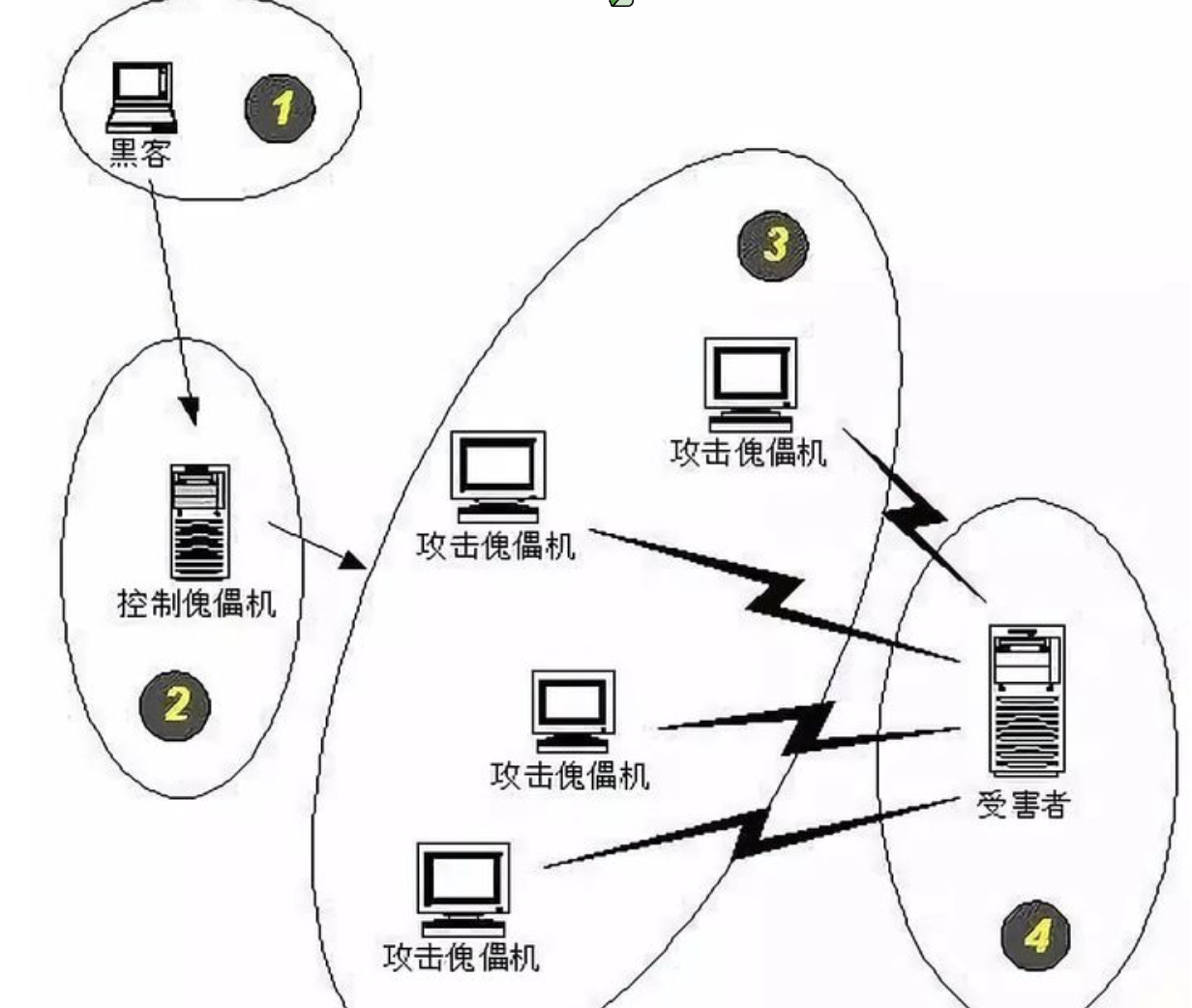

DDoS attack通过连接互联网的计算机网络进行,这些网络感染了恶意软件,从而被攻击者远程控制。这些个体设备称为机器人(或僵尸),一组机器人则称为僵尸网络。

一旦建立了僵尸网络,攻击者就可通过向每个机器人发送远程指令来发动攻击。当僵尸网络将受害者的服务器或网络作为目标时,每个机器人会将请求发送到目标的 IP 地址,这可能导致服务器或网络不堪重负,从而造成对正常流量的拒绝服务。

由于每个机器人都是合法的互联网设备,因而可能很难区分攻击流量与正常流量

3.sort:

1)application layer attack

http洪水

2)protocal attack

SYN洪水

3)volumetric attack

DNS放大

4.defend:

关键和难点均在于区分真实客户流量与攻击流量

1)黑洞路由

如果互联网设备遭受 DDoS 攻击,则该设备的互联网服务提供商(ISP)可能会将站点的所有流量发送到黑洞中作为防御。这不是理想的解决方案,因为它相当于让攻击者达成预期的目标:使网络无法访问。

2)速率限制

限制服务器在某个时间段接收的请求数量;

速率限制对于减缓 Web 爬虫窃取内容及防护暴力破解攻击很有帮助,但仅靠速率限制可能不足以有效应对复杂的 DDoS 攻击

3)web应用防火墙WAF

https://www.cloudflare.com/learning/ddos/glossary/web-application-firewall-waf/

4)Anycast 网络扩散

将攻击流量分散至分布式服务器网络,直到网络吸收流量为止

(这种方法就好比将湍急的河流引入若干独立的小水渠,将分布式攻击流量的影响分散到可以管理的程度,从而分散破坏力)

5.recognition:

DDoS 攻击最明显的症状是网站或服务突然变慢或不可用,但造成类似性能问题的原因有多种(如合法流量激增)。因此通常进行以下检测:

·来自单个 IP 地址或 IP 范围的可疑流量

·来自共享单个行为特征(例如设备类型、地理位置或 Web 浏览器版本)的用户的大量流量

·对单个页面或端点的请求数量出现不明原因的激增

·奇怪的流量模式,例如一天中非常规时间段的激增或看似不自然的模式(例如,每 10 分钟出现一次激增)

参考博客:什么是 DDos 攻击_ddos攻击_Ruo_Xiao的博客-CSDN博客

「如果这篇文章对你有用,请随意打赏」

如果这篇文章对你有用,请随意打赏

使用微信扫描二维码完成支付

THIS IS SLY

THIS IS SLY